Общая информация

VoWiFi (Voice over Wi-Fi) – технология, позволяющая пользователям сотовой связи совершать голосовые вызовы в зонах, где сотового покрытия нет, но есть покрытие Wi-Fi. Для ее работы нужно следующее:

- поддержка технологии со стороны оператора;

- поддержка технологии мобильным устройством;

- наличие стабильного интернет-соединения по Wi-Fi.

Большинство российских сотовых операторов поддерживают VoWiFi. Если вы планируете менять свой смартфон, то лучше выбирать устройство как с поддержкой VoWiFi, так и с поддержкой стандартов 802.11ax/ac диапазона 5ГГц. Во-первых, дозвониться до вас смогут, даже если вы «не в сети». А во-вторых, диапазон 2,4 ГГц чрезвычайно зашумлен, и в нем почти всегда есть проблемы с интерференцией, из-за чего Wi-Fi часто «плохо работает», в отличие от более «свободного» диапазона 5 ГГц.

Когда смартфон регистрируется в сети через VoWiFi, в статус-баре появляется соответствующая индикация. В зависимости от модели вашего смартфона, индикация и значки могут выглядеть по-разному. Дополнительная индикация появляется также на кнопке вызова, при звонке и в списке вызовов.

Обычно соединение VoWiFi имеет приоритет над сотовой сетью. Но на некоторых устройствах можно выбрать, через какую технологию будет установлен вызов. Если качество соединения нестабильное или если смартфон покинул зону покрытия Wi-Fi, звонок, установленный через VoWiFi, может автоматически переключиться на сотовую сеть.

Как правило, операторы тарифицируют звонки через VoWiFi по домашнему тарифу (Проверяйте условия тарифа у своего оператора!). Даже в международном роуминге звонки обычно тарифицируются по условиям домашнего региона. То есть, звонок из региона пребывания в домашний регион – как звонок внутри домашнего региона, а из региона пребывания в регион пребывания – как международный звонок. Однако, если при нахождении в роуминге звонок VoWiFi по какой-то причине переключится на сотовую сеть, то это будет тарифицироваться как звонок из роуминга. Если этого не заметить, счет за услуги связи может вас неприятно удивить. Поэтому следует внимательно следить за наличием значка «VoWiFi» в статус-баре смартфона и в приложении для набора номера во время звонка. Но есть простой способ обезопасить себя от лишних трат. Для этого нужно перевести устройство в режим «полёт», в котором отключаются все коммуникации, затем вручную включить соединение по Wi-Fi. После этого сим-карты зарегистрируются в сети операторов через VoWiFi, и вы снова окажетесь на связи по домашнему тарифу без риска переключения на сотовую сеть.

Иногда для связи в роуминге приобретают сим-карты местных операторов с выходом в интернет. Если просто вставить во второй слот для сим-карт местную симку с выходом в интернет, VoWiFi для вашего домашнего оператора работать не будет. Для этого требуется именно соединение по Wi-Fi. Если поблизости нет точки беспроводного доступа, можно раздавать интернет с местной сим-карты с другого смартфона, тогда вы всегда будете на связи по домашнему тарифу.

Инструкции от операторов связи

- МТС:

- Мегафон:

- Билайн:

- Т2 (Теле2) (включена с 02.04.2025):

Техническая реализация

Доступны следующие пять решений для развертывания сервиса VoWiFi:

|

Решение |

Описание |

Текущий статус |

|

UMA (Unlicensed Mobile Access) — технология, обеспечивающая плавный переход между беспроводными широкополосными сетями (например, GSM, 3G, EDGE, GPRS и т. д.) и беспроводными локальными сетями (например, Wi-Fi, Bluetooth). Сопутствующее оборудование – GANC (Generic Access Network Controller). |

UMA доступен для коммерческого использования только в Северной Америке и некоторых странах Европы. Техническая эволюция приостановилась. UMA не поддерживается в сетях LTE и технологиях IMS. |

|

Способ доступа к сети IMS напрямую через сеть Wi-Fi не может гарантировать, что адреса оборудования пользователя не будут изменены после хэндовера WiFi — LTE. Трудно реализовать единую аутентификацию и единый номер абонента. При реализации хэндоверов предъявляются особые требования к оборудованию пользователя и сети IMS. Сценарии развертывания и взаимодействия сложны. |

Общедоступные терминалы пользователя для поддержки хэндоверов WiFi-LTE отсутствуют. Абонент должен скачивать приложение и регистрировать доступ с помощью логина и пароля. |

|

Терминалы пользователей получают доступ к сетям 3GPP (2G, 3G, 4G) посредством интерфейса S2b, организованного через ненадежные публичные сети WiFi. P-GW функционирует как якорная точка при организации хэндовера WiFi-LTE. Пользовательские терминалы должны поддерживать аутентификацию IPsec и IKEv2. |

Количество абонентского оборудования с поддержкой решения постоянно расширяется. Оператор связи внедряют решение или уделяют ему повышенное внимание. Стандарт 3GPP поддерживает это решение. |

|

Терминалы пользователей получают доступ к сетям 3GPP (2G, 3G, 4G) посредством интерфейса S2b, организованного через надежные сети WiFi, развернутые операторами связи. P-GW функционирует как якорная точка при организации хэндовера WiFi-LTE. |

Дешевого абонентского оборудования с поддержкой решения практически нет. Операторам связи необходимо разворачивать собственные сети WiFi. Стандарт 3GPP поддерживает это решение. |

|

OTT (Over the Top) – сервисы, позволяющие по сетям передачи данных, в большинстве случаев без прямого контакта с оператором связи, передавать на устройство пользователя контент. Для входа в систему требуется учетная запись и пароль. Большинство услуг, предоставляемые операторами связи не поддерживаются. |

Абонентам необходимо загрузить приложение, такое как Skype, Viber, WhatsApp. Невозможно обеспечить целостность сервисов VoLTE и CS. Возможности межсетевого взаимодействия сильно ограничены. |

На сетях операторов связи широкое коммерческое применение получили решение 2 и решение 3. В связи с тем, что общедоступные терминалы пользователей для поддержки хэндоверов WiFi-LTE отсутствуют, решение 2 (прямое подключение к сети IMS) не обеспечивает бесшовный переход WiFi-LTE. По своей сути решение 2 ничем не отличается от обычного доступа к сети IMS с помощью логина и пароля. Решение 3 — недоверенный доступ к ePDG (EPC) и IMS, наиболее интересен с точки зрения оператора мобильной связи с целью перераспределения доходов сервисов ОТТ (решение 5) в свою сторону.

Недоверенный доступ к ePDG (EPC) и IMS

Архитектура недоверенного доступа

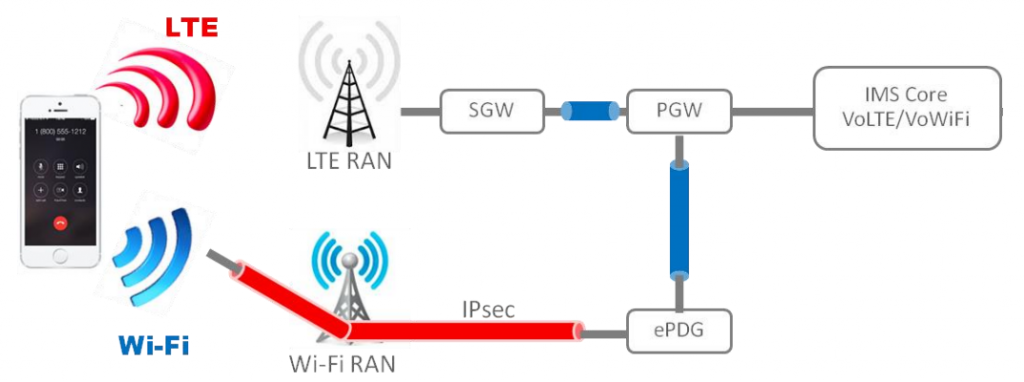

Попытки стандартизировать в 3GPP архитектуру доступа к мобильным сетям других, неописанных в стандарте 3GPP сетей, таких как cdma2000, WiFi были предприняты еще в далеком 2005 году, впоследствии стандарт расширен и на сети WiFi. Начиная с 2008, с момента появления 3GPP Rel.8, где впервые появился стандарт 4G/LTE архитектура была доработана, но внедрению решений мешало отсутствие абонентских устройств с поддержкой данной технологии. В настоящее время стандарт доступа развивается и достаточно много операторов связи внедрили решение, другие операторы внедряют или уделяют ему повышенное внимание. Высокоуровневая архитектура недоверенного доступа к узлу сети LTE EPC (Evolved Packet Core) показан на Рисунке 1.

Основной принцип работы заключается в том, что терминал пользователя (смартфон) для доступа в сеть выбирает узел ePDG (evolved Packet Data gateway), который является связующим элементов с мобильной сетью оператора связи, и устанавливает с ним защищенное соединение IPSec.

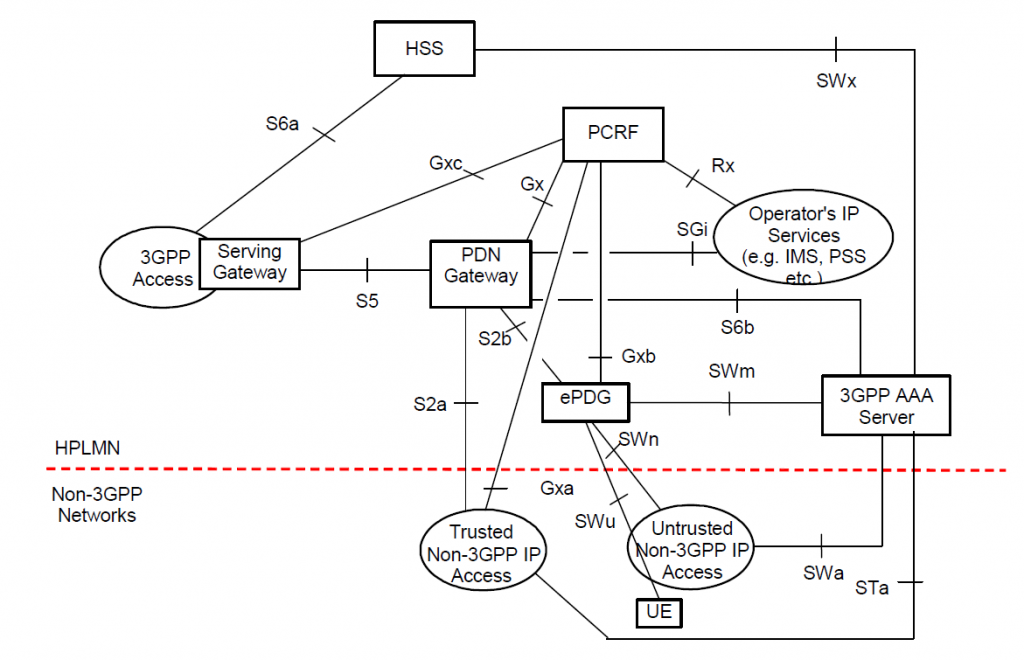

Как видно из Рисунка 2 в стандартах 3GPP рассматривается как доверенный (Trusted Non-3GPP access) так и недоверенный (Untrusted Non-3GPP access) доступ. Как мы упомянули выше доверенный доступ (Trusted Non-3GPP access) широкого коммерческого применения не нашел. Мы затронем аспекты работы доверенного доступа позже, а сейчас рассмотрим основные элементы и интерфейсы недоверенного доступа.

Основным элементом недоверенного доступа на сети связи оператора связи является шлюз ePDG (evolved Packet Data gateway).

Основной функционал шлюза ePDG

- Аутентификация и авторизация пользователя

- аутентификация на базе EAP-AKA на основе IKEv2;

- деикапсуляция/инкапсуляция пакетов IPSec;

- аутентификация и авторизация IPSec тунеля;

- авторизация APN и выбор шлюза PGW;

- передача идентификатора PGW в случае статического назначения;

- Преобразование туннелей и QoS между S2b связями (несущими) и сетью доступа

- преобразование S2b несущей(их) в SWu IPSec сессию(и);

- преобразование выделенных несущих на S2b используя шаблоны фильтров трафика TFT;

- маркировка DSCP и/или 802.1p тегирование для QoS;

- Маршрутизация пакетов на линии вниз (downlink) в направлении SWu туннеля, связанного с определенным PDN подключением

- маркировка транспортных пакетов на линии вверх (uplink);

- применение QoS политик, на основе информации, полученной через плоскость управления S2b;

Интерфейсы взаимодействия

ePDG (Evolved Packet Data Gateway) — шлюз – элемент инфраструктуры сотового оператора, позволяющий мобильному устройству(смартфону) устанавливать связь с сетью оператора при подключении через незащищенные каналы связи, включая интернет. Для обеспечения безопасности трафик между мобильным устройством и ePDG инкапсулируется в туннель IPSec и шифруется. После ассоциации с Wi-Fi-сетью и получения IP-адреса мобильное устройство определяет IP-адрес ePDG-шлюза сотового оператора, обслуживающего SIM-карту. Для этого используетcя FQDN (доменное имя) специального вида, регламентированное стандартами 3GPP. Каждый сотовый оператор имеет уникальный идентификатор PLMN-Id (Public Land Mobile Network — identifier). Данный идентификатор включает в себя код страны (Mobile Country Code, MCC) и код сети оператора (Mobile Network Code, MNC). Коды для любого оператора можно взять, например, тут. Эти коды уникальны, и для каждого оператора FQDN ePDG шлюза будет иметь в общем случае вид:

epdg.epc.mnc<MNC>.mcc<MCC>.pub.3gppnetwork.org

Для операторов РФ:

epdg.epc.mnc001.mcc250.pub.3gppnetwork.org - МТС epdg.epc.mnc002.mcc250.pub.3gppnetwork.org - Мегафон / Йота epdg.epc.mnc020.mcc250.pub.3gppnetwork.org - Т2 (Теле2) epdg.epc.mnc099.mcc250.pub.3gppnetwork.org - Билайн

SWu — Интерфейс между UE и ePDG, через который поддерживаются и обрабатываются туннели IPSec. Функциональность SWu включает в себя инициированное терминалом пользователя создание IPSec туннеля, передачу пользовательских данных через туннель, разрыв туннеля, а также поддержка быстрого обновления IPSec туннелей в случае хэндовера (англ. Handover — в сотовой связи процесс передачи обслуживания абонента от одной базовой станции к другой во время вызова или сеанса передачи данных.) между двумя сетями с недоверенным доступом.

S2b – Интерфейс между ePDG и PDN Gateway реализующий плоскость пользователя для передачи пользовательских данных с соответствующими функциями контроля. Изначально на интерфейсе S2b использовался только протокол PMIP, позднее был добавлен протокол широко используемый в мобильных сетях связи протокол GTP.

SWa, SWm – Интерфейсы между недоверенной сетью доступа (публичная WiFi) или узлом ePDG с узлом AAA сети LTE. Используется для передачи аутентификационных, авторизационных и тарификационных данных в случае если необходима более гибкая AAA система, нежели осуществленная через мобильную сеть на базе SIM карты (интерфейс S6b).

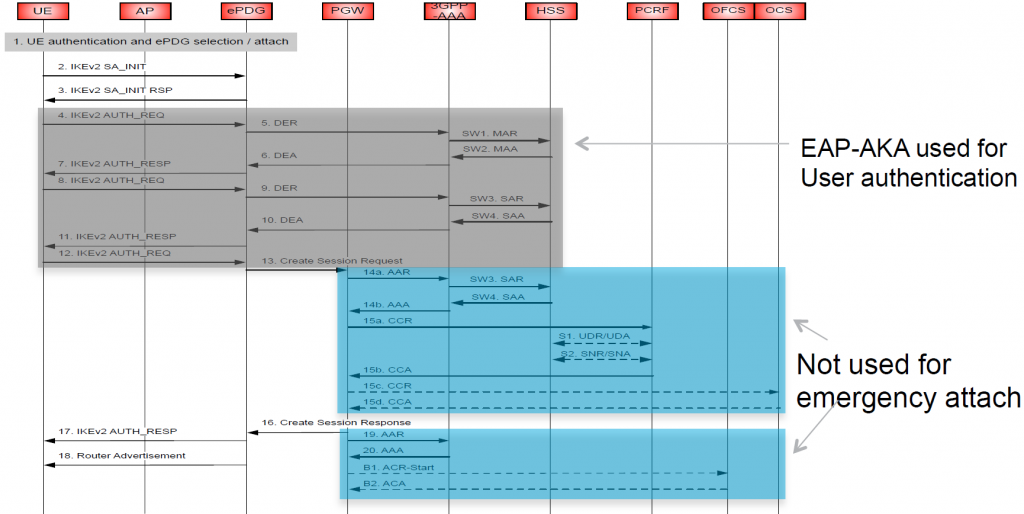

Аутентификация и авторизация конечных устройств

Для аутентификации и авторизации пользователей используется 3GPP AAA сервер. Аутентификация основана на SIM-карте и общепринятых сетевых функциях, расположенных на домашнем сервере подписки абонентов (HSS). Сервер 3GPP AAA не поддерживает отдельную базу данных и также располагается на HSS.

Дополнительно существует возможность выполнять аутентификацию устройств, на которых нет SIM-карты. Для данных целей могут использоваться протоколы AAA, такие как RADIUS и Diameter.

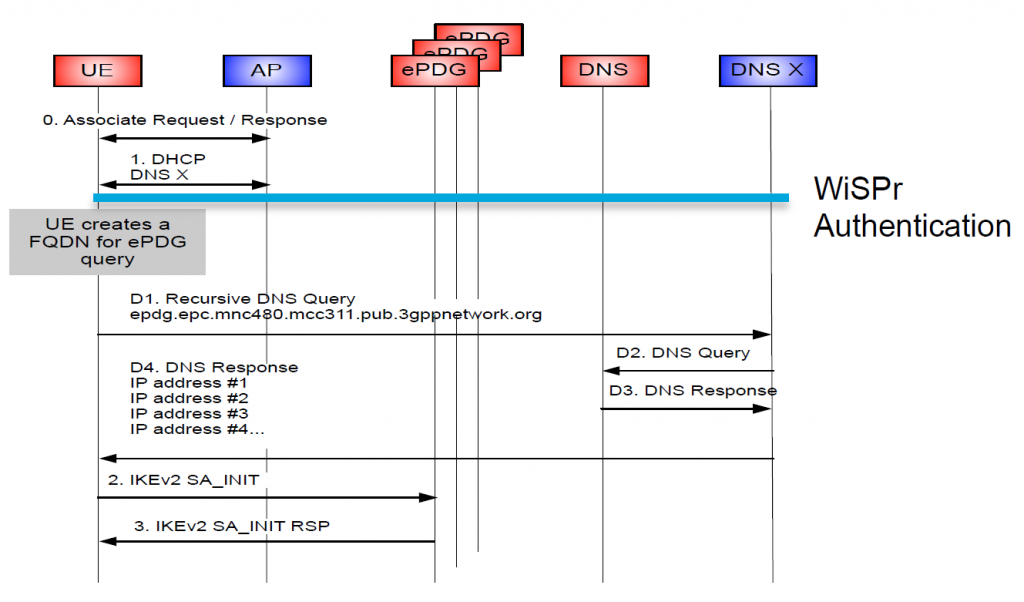

Процедура выбора ePDG

Для организации подключения абонентский терминал (смартфон) должен знать с каким IP адресом необходимо устанавливать связь. Для этих целей разработана процедура выбора ePDG, структурная схема которой показана на Рисунке 3.

Процедура выбора происходит в три этапа:

- Терминал пользователя (UE) находит адрес ePDG: UE создает полное доменное имя (FQDN) и выполняет DNS-запрос для нахождения IP адреса ePDG. Ответ от DNS содержит один или несколько IP-адресов. UE выбирает IP адрес ePDG, полученный от DNS.

- Шлюз ePDG выбирает сервер AAA: в ePDG конфигурируется пара IP-адресов 3GPP AAA сервера (основной/резервный). Процесс Watchdog протокола DIAMETER контролирует состояние каналов (основной/резервный) и осуществляет переход на резервный в случае сбоя на основном.

- ePDN выбирает PGW: для заданного APN ePDG конструирует полное доменное имя (FQDN) используя формат:

- <APN-NI>.apn.epc.mnc<MNC>.mcc<MCC>.3gppnetwork.org. Далее ePDG выполняет DNS S-NAPTR запрос, чтобы получить адрес PGW.

- Ответ на NAPTR будет содержать три записи с разным значением “Service Parameters”: “x-3gpp-pgw:x-s2apmip”, “x-3gpp-pgw:x-s5-gtp” и “x-3gpp-pgw:x-s2b-gtp”. Затем ePDG выполняет запрос DNS AAAA с помощью замены “Service Parameters” на необходимый “x-3gpp-pgw:x-s2b-gtp”. Результатом данной операции будет IP адрес S2b интерфейса, предоставленного PGW.

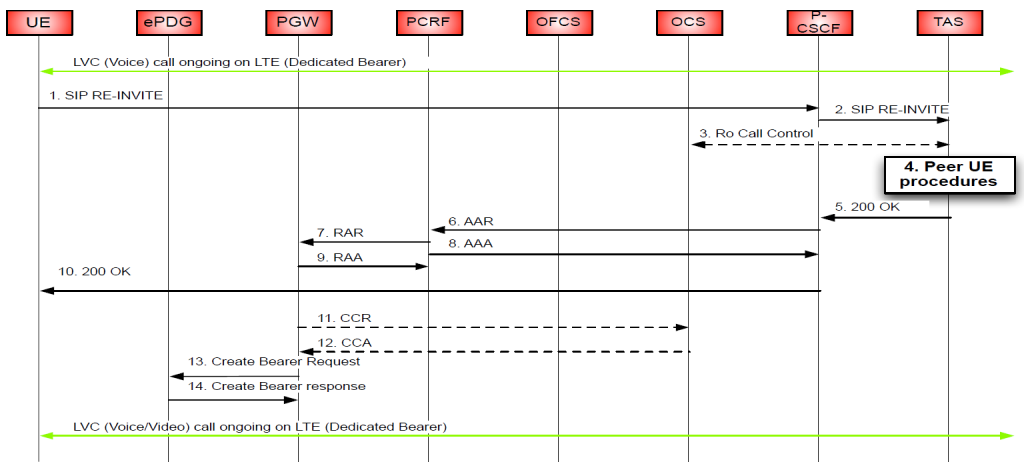

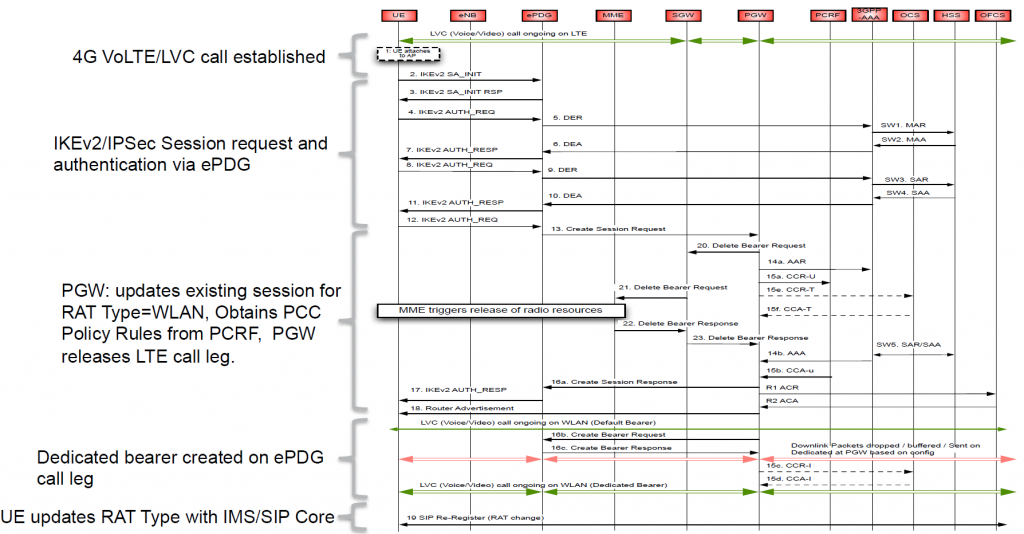

На Рисунках 4,5 и 6 приведены процедура доступа в сеть, процедура установления соединения и процедура хэндовера WiFi-LTE соответственно.

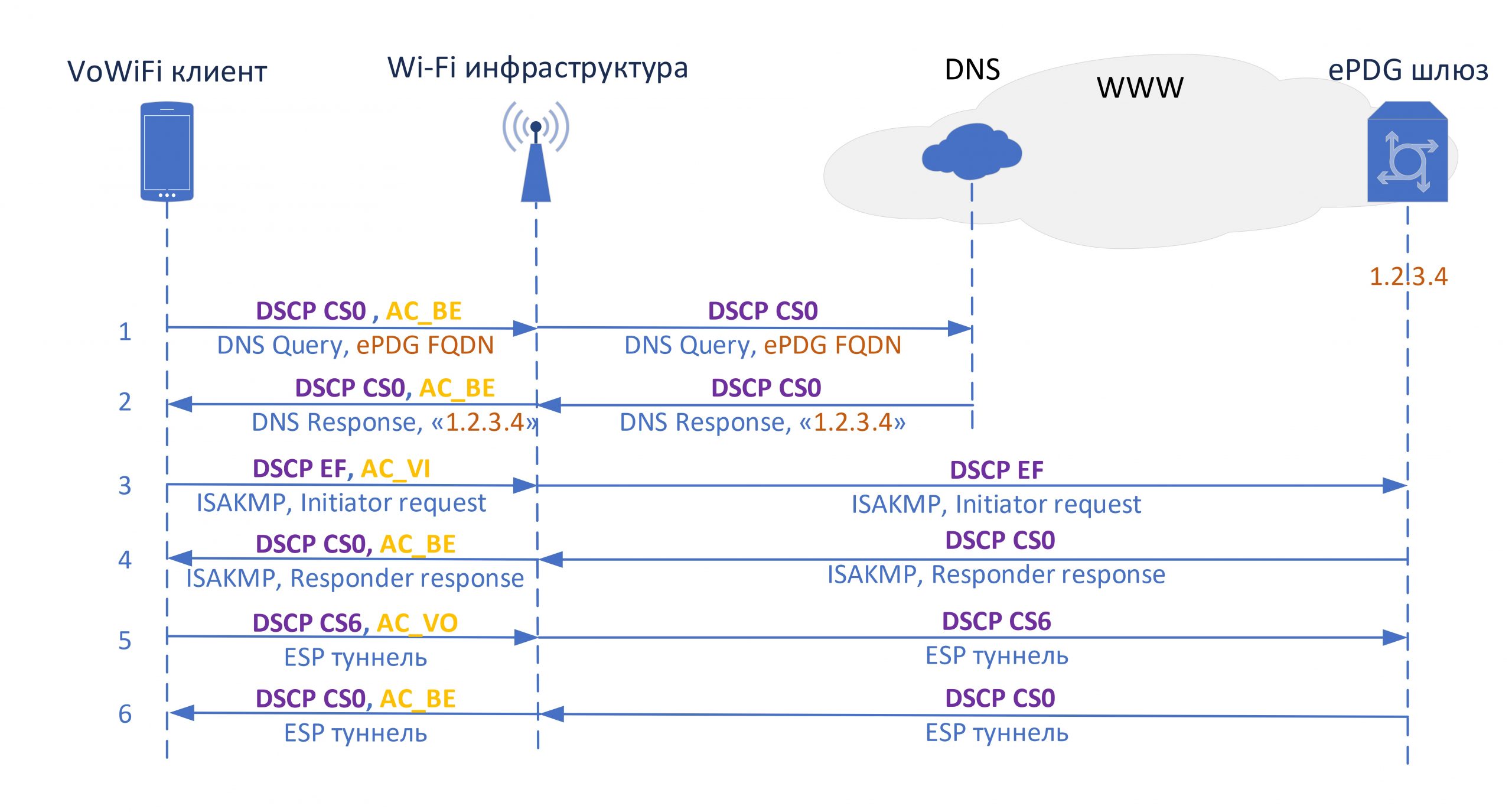

В этом процессе используются стандартные протоколы технологии IPSec: ISAKMP (UDP, порт 500) и ESP (инкапсулированный в UDP, порт 4500). ISAKMP обеспечивает защиту и шифрование для аутентификации и настройки шифрованного туннеля ESP. ESP служит туннелем для шифрования VoWiFi трафика между оператором и клиентским устройством.

Разгрузка WiFi сети с прерыванием трафика в случае хэндовера (NSWO — Non-seamless WLAN offload)

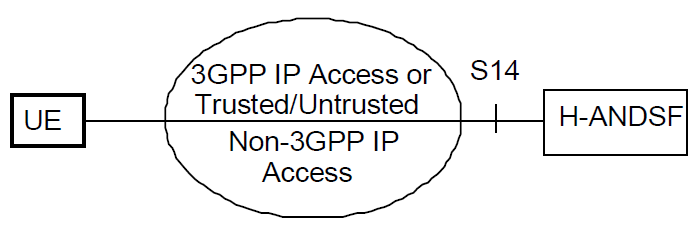

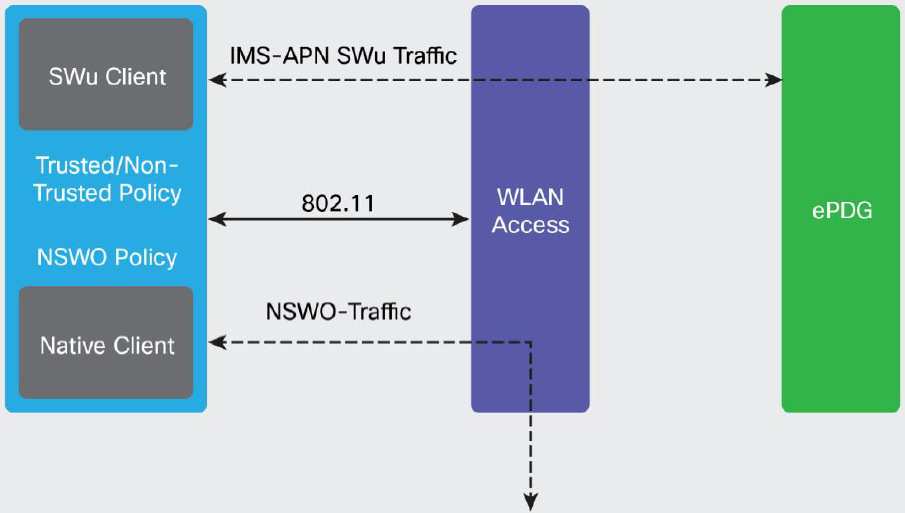

NSWO — это дополнительная возможность терминала пользователя (UE). Терминал пользователя, поддерживающий NSWO, может, при подключении к сети WiFi, маршрутизировать определенные потоки IP трафика через WLAN без прохождения EPC. Эти потоки IP идентифицируются с помощью пользовательских политик, которые могут быть предварительно настроены на UE, или задаваться динамически оператором через функционал ANDSF (Access Network Discovery and Selection Function). Для организации связи UE и ASDNF используется интерфейс S14 как показано на Рисунке 7.

Например, данная техника может транслировать траффик APN IMS на мобильную сеть, а весь другой трафик терминировать через WLAN, как показано на Рисунке 8.

Как обеспечивается качество VoWiFi соединения?

Разберемся, как реализовано качество обслуживания (QoS, Quality of Service). В вашей сети результаты могут отличаться, поскольку оборудование и провайдеры разные.

Голосовой трафик при передаче помещается в IP-пакет, а пакет в свою очередь помещается в кадр стандарта IEEE 802.11. В IP-пакете за качество обслуживания отвечает поле DSCP (Differentiated Services Code Point), а в кадре 802.11 – поле QoS Control. В этом поле содержится значение User Priority (UP), определяющее приоритет фрейма по шкале от 0 до 7. UP сгруппированы попарно в четыре Access Category (AC): Voice (AC_VO), Video (AC_VI), Best Effort (AC_BE) и Background (AC_BK). По умолчанию фреймы имеют UP 0 и AC_BE.

|

User Priority |

Access Category |

Тип трафика |

|

7 |

AC_VO |

Voice |

|

6 |

AC_VO |

Voice |

|

5 |

AC_VI |

Video |

|

4 |

AC_VI |

Video |

|

3 |

AC_BE |

Best Effort |

|

0 |

AC_BE |

Best Effort |

|

2 |

AC_BK |

Background |

|

1 |

AC_BK |

Background |

Голосовой трафик передается внутри IPSec-туннеля, который работает в туннельном режиме. Оригинальный IP-пакет полностью инкапсулируется в пакет ESP и шифруется. Тот в свою очередь инкапсулируется в новый IP-заголовок (внешний), который и будет использован при передаче по сети. Поэтому мы рассматриваем маркировку QoS именно внешнего заголовка IP.

Упрощенно трафик нашего вызова, начиная с DNS-запроса и заканчивая передачей голоса внутри IPSec-туннеля, с точки зрения маркировки QoS, выглядит следующим образом (Рисунок 9).

Зачем нужно транслировать значения QoS с сетевого уровня на канальный? Это нужно для того, чтобы на канальном уровне пакет обрабатывался с тем же приоритетом, что и на сетевом уровне. Семейство стандартов IEEE 802.11 (Wi-Fi) регламентируют требования, относящиеся к уровням MAC и PHY. Однако перенос значений QoS на вышестоящие уровни OSI в них подробно не рассматривается. В результате этого разные вендоры реализовывали разные подходы к переносу значений QoS 802.11e (WMM) в IP DSCP, и обратно. Это привело к несоответствиям в различных реализациях QoS. На текущий момент действует рекомендация IETF RFC 8325, описывающая подход к переносу значений DSCP-UP. Из данного документа следует, что DSCP EF следует маркировать как AC_VO, а в нашей конфигурации клиентское устройство маркирует трафик как AC_VI. Однако в нашем случае кадры 802.11 с голосовым трафиком маркируются корректным AC_VO (voice), хотя при этом IP пакеты внутри этих кадров имеют DSCP CS6, Network Control. В этом есть противоречие, поскольку голосовой трафик, завернутый в IPsec-туннель, не является трафиком Network Control ни для проводной ни для беспроводной среды передачи, поэтому такая маркировка DSCP не корректна. Данное наблюдение справедливо для конкретного устройства, и в вашей конфигурации сети данные могут отличаться.

Для перемаркировки тунельного трафика VoWiFi в Linux-сетях можно использовать iptables (таблица mangle). Например так:

iptables -t mangle -A FORWARD -p udp -m multiport -m set --match-set ePDG_VoWiFi_ip src --sports 500,4500 -j DSCP --set-dscp-class ef iptables -t mangle -A FORWARD -p udp -m multiport -m set --match-set ePDG_VoWiFi_ip dst --dports 500,4500 -j DSCP --set-dscp-class ef

ePDG_VoWiFi_ip — это ipset-группа адресов, получаемая в результате разрешения FQDN-имен ePDG-шлюзов операторов сотовой связи. На 04.02.2026 список (для операторов РФ) содержал следующие адреса:

31.173.34.209/32

85.26.231.145/32

85.249.16.248/32

85.249.19.248/32

91.206.88.80/32

176.59.63.78/31

176.59.159.190/31

185.185.148.36/32

213.87.142.77/32

217.148.52.254/32

Как автоматизировать процесс?

Как автоматизировать получение ePDG адресов и составление списков? Этот процесс состоит из нескольких этапов:

Получение кодов MCC/MNC операторов сотовой связи

Необходимо получить общемировой список MCC/MNC-кодов сотовых операторов (например тут: https://mcc-mnc.net/). По полученым кодам определить, для каких операторов существуют записи ePDG-шлюзов, используя процедуру, описанную выше в статье. Для этого можно использовать программу VoWiFi_MNC_load, в результате работы которой, Вы получите файл VoWiFi_MNC.list содержащий MCC/MNC-коды операторов, имеющих записи в DNS для шлюзов ePDG.

Запуск программы

./VoWiFi_MNC_load

Понятно, что мир сотовых операторов — живой организм. Какие-то операторы появляются, какие-то, к сожалению исчезают. Но происходит это не ежедневно. А процесс проверки всех записей в системе DNS дело довольно длительное. На момент написания статьи занимает 15-20 минут. Поэтому рекомендую запускать программу не чаще 1-2 раз в месяц.

Получение IP-адресов шлюзов ePDG

Для этого необходимо разрешить имена ePDG шлюзов, используя MCC/MNC коды из файла VoWiFi_MNC.list, полученного в результате предыдущего шага, путем отправки запросов к серверам DNS. Для этого можно использовать программу VoWiFi_ePDG_load.

Программе можно указать несколько параметров:

-h — Справка по параметрам программы

-p — выводить процесс отбработки списка VoWiFi_MNC.list

-c=CODE[[,CODE]..] — 2х-буквенные коды стран [ISO 3166-1], для операторов которых составляем список IP-адресов

-all — Составить список IP-адресов для всех операторов (общемировой список). Формирование такого списка занимает достаточно продолжительное время. На момент публикации статьи список формируется около 15 мин и содержит 923 записи

Пример запуска:

./VoWiFi_ePDG_load -c=ru

В результате работы программы получаем файл ePDG_VoWiFi_ip.tmp, содержащий неаггрегированный список IP-адресов ePDG шлюзов операторов сотовой связи России.

Так как адреса шлюзов могут меняться со временем, стоит актуализировать список периодическим запуском программы, но вряд ли стоит это делать чаще одного раза в неделю.

Аггрегация и загрузка в ipset

Когда списки адресов готовы, их необходимо аггрегировать и загрузить в ipset. Для самого процесса аггрегации потребуется установить пакет aggregate. На Linux Ubuntu это делается командой:

sudo apt install aggregate

Для загрузки готового списка в ipset можно воспользоваться программой iplist_load, которая позволяет собирать из одного или нескольких файлов списки адресов, аггрегировать их и загружать в указанный список ipset. Формат запуска:

./iplist_load <ipset_name> <iplist_1_name> [[<iplist_2_name>] .. [<iplist_N_name>]]

Назначение параметров программы:

-h — Справка по параметрам программы

<ipset_name> — имя ipset списка, которое будет затем использоваться, например, в фильтрации iptables

<iplist_1_name> .. <iplist_N_name> — имена файлов содержащие списки ip-адресов. Указываются без расширений. При работе программы ищутся файлы с указанными именами и расширениями .tmp и .list В файлах .tmp списки адресов аггрегируются и записываются в файлы с таким же именем и расширением .list. Файлы .tmp после этого удаляются.

Файлы .list обрабатываются как есть, предполагается, что они содержат аггрегированные списки адресов и заканчиваются символом перевода строки. Файлы .list после обработки не удаляются.

Если указано больше одного файла списков адресов, они обрабатываются в последовательности

заданной в команде в зависимости от расширения. После чего создается общий список, содержащий данные из всех файлов, который дополнительно аггрегируется и помещается в список ipset.

Если любой из файлов, указанных в команде, не существует или пустой, то обновление ipset списка не происходит.

В именах файлов допускается использовать латинские буквы, цифры, тире, точку и нижнее подчеркивание.

Применительно к нашей задаче команда будет выглядеть так:

./iplist_load ePDG_VoWiFi_ip ePDG_VoWiFi_ip

В результате выполнения программы в ipset будет создан список ePDG_VoWiFi_ip содержащий адреса ePDG шлюзов операторов сотовой связи России. Проверить, что все прошло правильно, можно командой:

ipset -L ePDG_VoWiFi_ip

Вывод может меняться в зависимости от версии ipset, но должен быть похож на такой:

Name: ePDG_VoWiFi_ip

Type: hash:net

Revision: 7

Header: family inet hashsize 1024 maxelem 65536 bucketsize 12 initval 0x7daf835b

Size in memory: 936

References: 2

Number of entries: 10

Members:

85.26.231.145

85.249.16.248

31.173.34.209

85.249.19.248

91.206.88.80

185.185.148.36

176.59.159.190/31

213.87.142.77

217.148.52.254

176.59.63.78/31

Как использовать полученный список для перемаркировки трафика при помощи iptables было показано в конце предыдущего раздела. Возможные применения ipset-списков не ограничиваются только перемаркировкой. Их можно (и нужно) применять также и для фильтрации.

Прописав все выполненные нами шаги в crontab, получаем автоматизацию процесса обновления и актуализации списка адресов ePDG шлюзов.

Пример:

# обновление данных списков адресов для ipset

# загружаем список MCC/MNC

20 3 14,28 * * root cd /etc/ipset && ./VoWiFi_MNC_load > /dev/null

# загружаем список ePDG и передаем его ipset

0 7 * * * root cd /etc/ipset && ./VoWiFi_ePDG_load -c=ru > /dev/null

05 7 * * * root cd /etc/ipset && ./iplist_load ePDG_VoWiFi_ip ePDG_VoWiFi_ip > /dev/null

Выводы

С точки зрения рядовых пользователей возможность совершать вызовы через сеть WiFi (в том числе при отсутствии покрытия мобильной сети) без установки дополнительных приложений и при использовании аутентификации через SIM карту несомненно представляет собой удобную услугу. Также интересна возможность доступа к сервисам оператора связи с терминалов пользователей, не имеющих SIM карту.

С точки зрения оператора связи возникает дополнительная возможность выстроить гибкую политику тарификации и перераспределить доходы с ОТТ сервисами.

Количество смартфонов, поддерживающих технологию VoWiFi, с каждым годом увеличивается. Развертывание сервисов VoWiFi операторами связи безусловно продолжится.

Подготовлено по материалам статей:

- 3GPP TS 23.402 — Universal Mobile Telecommunications System (UMTS); LTE; Architecture enhancements for non-3GPP accesses.

- 3GPP TS 23.003 Technical Specification Group Core Network and Terminals, Numbering, addressing and identification V18.6.0 (2024-06)

- Cisco Connect presentation “Calling VoWiFi…”

- Technical Analysis on Huawei VoWiFi Solution

- Технологии связи / Технологии VoWiFi

- Habr / Технология VoWiFi с точки зрения Wi-Fi

- VoLTE/ViLTE + Wi-Fi-Calling — просто о сложном